SecOps termini korxonaning IT bo‘limi va Security Operations Center (SOC) o‘rtasidagi hamkorlikni anglatadi. SecOps jamoasining maqsadi esa, mashhur va yangi tahdidlarga qarshi doimiy himoya va aniqlashni ta'minlashdir.

Penetration tester sifatida biz AV (antivirus) mahsulotlariga qarshi SecOps jamoalari qanday yondashishini realistik tarzda tushunishga harakat qilishimiz kerak. Shu sababli, antivirusdan qochish (evasion) bo‘yicha ishlab chiqiladigan uslublar haqida qo‘shimcha jihatlarni hisobga olishimiz lozim, bu esa bizning amaliy topshiriqlarda yordam beradi.

Boshlang‘ich misol sifatida, VirusTotal bizga zararli dasturimiz (malware) qancha yashirin bo‘lishi mumkinligini ko‘rib chiqish imkonini beradi. Ammo, fayl yuklanganidan so‘ng, bu platforma namunani faol a'zolikdagi barcha antivirus ishlab chiquvchilarga yuboradi.

Bu shuni anglatadiki, namunamiz yuborilganidan ko‘p o‘tmay, ko‘plab AV ishlab chiquvchilar uni o‘z sandbox va mashina o‘rganish (machine learning) tizimlarida tahlil qilishadi va unga xos aniqlash imzolarini yaratishadi — natijada biz ishlab chiqqan hujum vositasi foydasiz holga keladi.

VirusTotal’ga alternativ sifatida biz AntiScan.Me xizmatidan foydalanishimiz mumkin. Bu xizmat namunamizni 30 dan ortiq AV motorlarida tekshiradi va yuklangan fayllarni uchinchi tomonlarga oshkor qilmasligini da'vo qiladi. Ushbu servis kuniga to‘rtta bepul skanerlashni taqdim etadi, agar limitdan oshilsa, qo‘shimcha to‘lov evaziga skanerlash mumkin.

Ammo, AntiScan.Me kabi vositalarga faqat oxirgi chorada murojaat qilish kerak – ya'ni, agar maqsadli tizimning qanday AV mahsulotidan foydalanayotganini bilmasak. Agar esa bu ma'lumotga ega bo‘lsak, mijozning muhitini imkon qadar yaqin nusxalaydigan alohida virtual mashina (VM) yaratishimiz kerak.

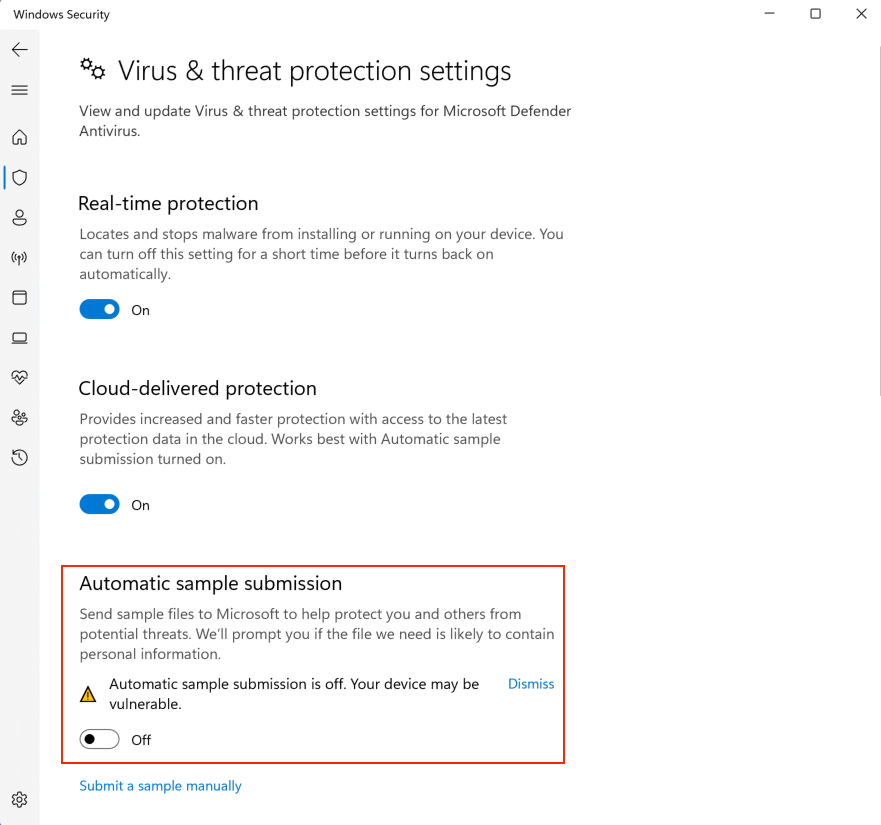

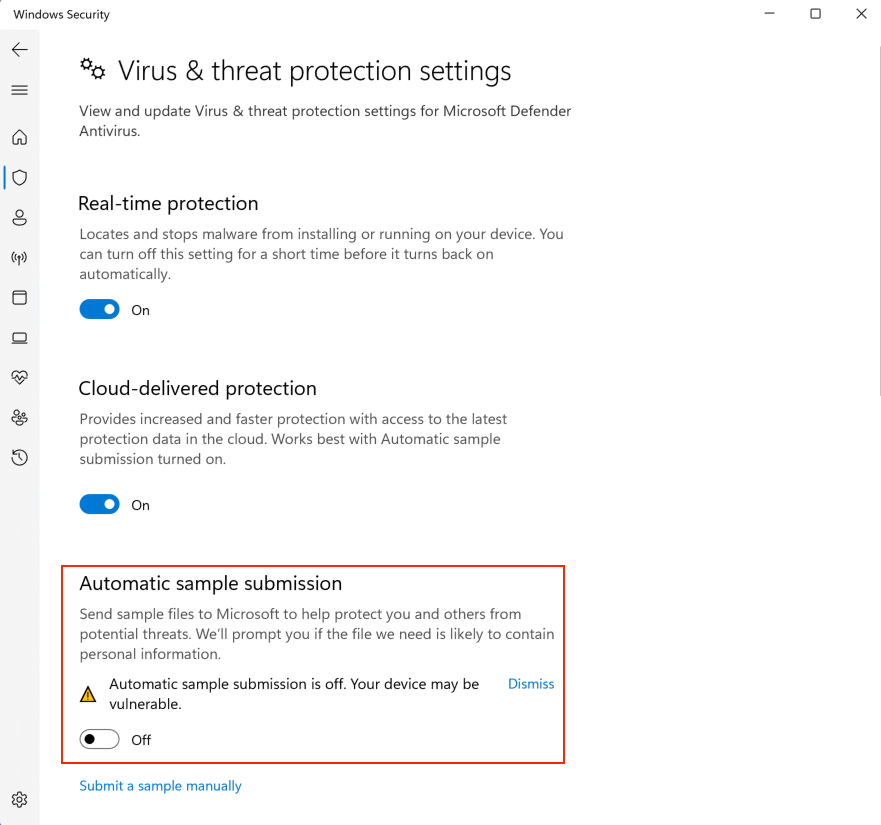

Qaysi AV mahsuloti test qilinayotganidan qat'i nazar, biz har doim sample submission funksiyasini o‘chirib qo‘yganimizga ishonch hosil qilishimiz lozim, aks holda VirusTotaldagi kabi muammo yuzaga kelishi mumkin. Misol uchun, Windows Defender’dagi Automatic Sample Submission funksiyasini quyidagi yo‘l orqali o‘chirish mumkin:

Windows Security > Virus & threat protection > Manage Settings, va u yerdan tegishli variantni o‘chirib qo‘yish kerak.

Rasm 2: Windows Defender avtomatik namunani yuborish funksiyasini o‘chirish

Bunday sinov muhiti (test target environment) bizga AV evasion uslublarini bemalol sinab ko‘rish imkonini beradi, va bu jarayonda namunamiz AV ishlab chiquvchilarga yuborilmasligiga ishonch hosil qilamiz.

Chunki automatic sample submission funksiyasi Windows Defender’ga namunani o‘zining cloud-based machine learning dvigateliga yuborish imkonini beradi. Shu sababli, ushbu funksiyani faqat bypasslarimiz samarali ekaniga ishonganimizdagina va agar maqsadli tizimda ham sample submission yoqilgan bo‘lsa, yoqishimiz kerak bo‘ladi.

Windows Defender’ning cloud protection va automatic sample submission funksiyalari internet ulanishiga muhtoj bo‘lgani sababli, avval ushbu imkoniyatlar haqiqiy maqsad muhitida mavjudmi, yo‘qmi — shuni aniqlashimiz lozim. Chunki ayrim kompaniya siyosatlari ishlab chiqarish serverlariga cheklangan internet ulanishini talab qiladi va bu holatda ayrim ilg‘or AV funksiyalari ishlamay qolishi mumkin.

AV bypass ishlab chiqishda yana bir muhim qoida: har doim custom code (ya'ni o‘zingiz yozgan, noyob kod) yozishga intiling. Modul boshida o‘rganilganidek, AV’lar malware namunasi asosida imzolar yaratadi, shuning uchun kodimiz qancha noyob va xilma-xil bo‘lsa, mavjud aniqlash imzolariga tushish ehtimoli shuncha kam bo‘ladi.