Ushbu demonstratsiya masofadagi nishonni ekspluatatsiya qilish jarayonini ko‘rsatib beradi. Masofaviy host IP manzili 192.168.50.11, va Kali mijozining IP manzili 192.168.50.129. Ushbu bo‘limning uzunligini qisqartirish uchun ba'zi odatiy enumeratsiya (skanerlash) bosqichlari o‘tkazib yuboriladi.

Avvalo, biz ochiq portlar va servislar uchun nishonni skan qilamiz va 22 va 80 portlari ochiq ekanini aniqlaymiz. Odatda SSH zaif bo‘lmaydi, shuning uchun uni e'tiborsiz qoldirib, web-servisni tekshirib ko‘ramiz. Web-brauzerni ochib, nishon IP manziliga tashrif buyuramiz.

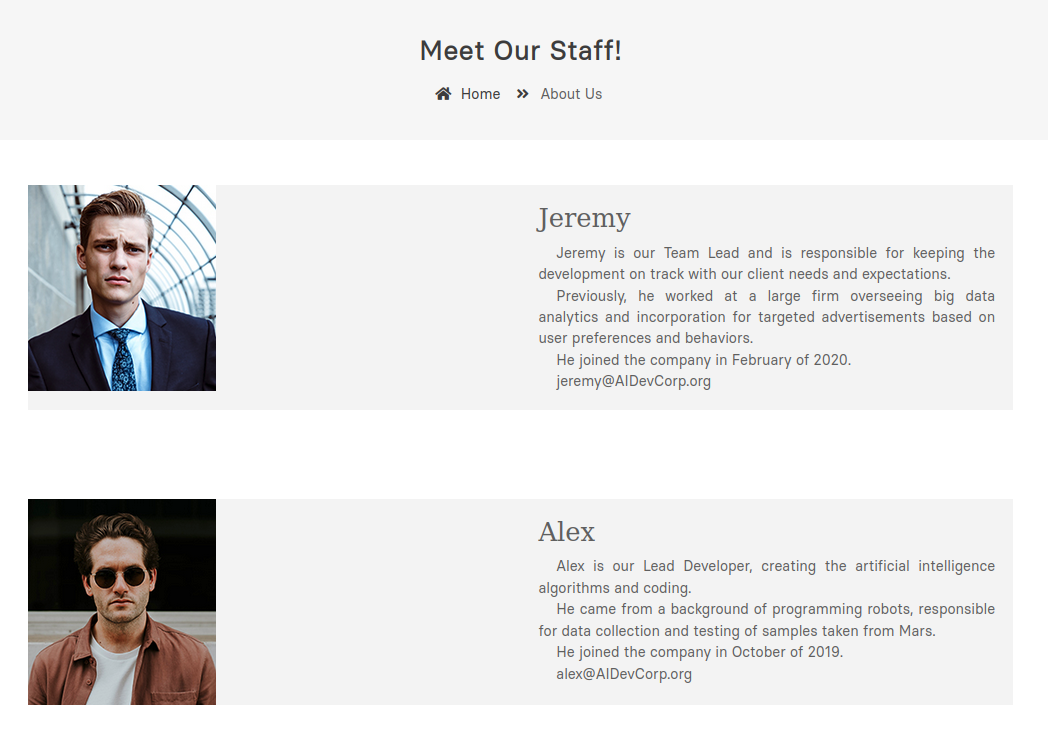

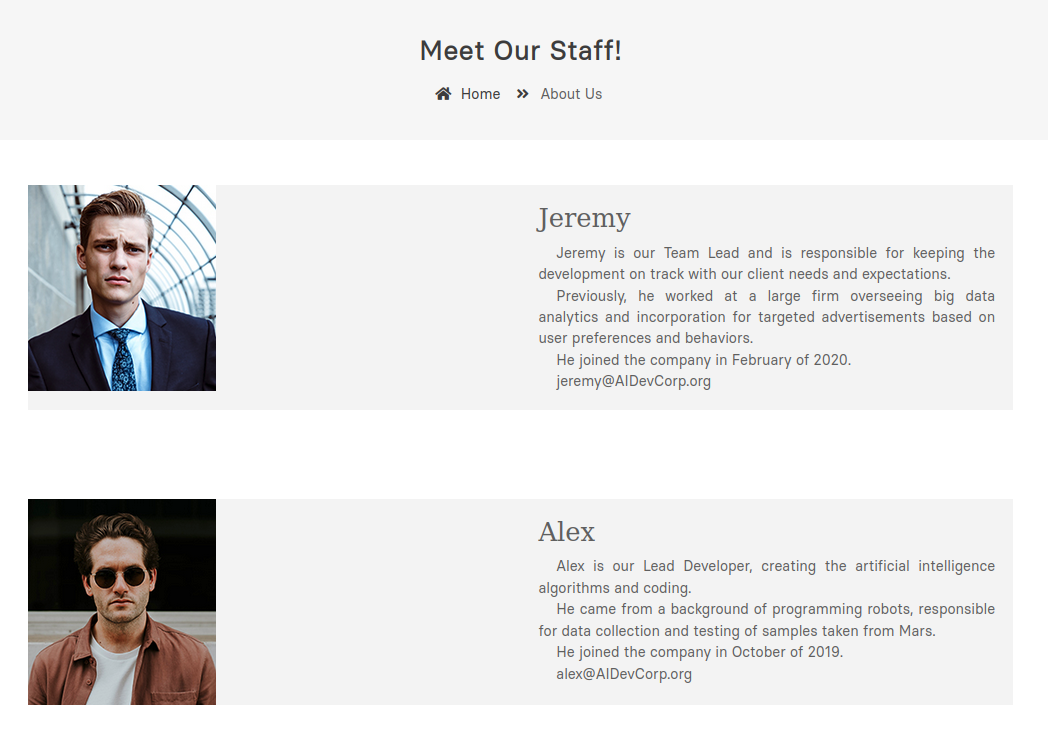

Veb-sayt sun'iy intellekt ishlab chiqish kompaniyasiga tegishli ekani ko‘rinadi. Web-kontentni ko‘rib chiqib, kompaniyaning About Us sahifasida bir nechta xodimlarning ma'lumotlari va elektron pochta manzillarini topamiz.

7-rasm: About Us sahifasi xodimlar, ularning e-mail manzillari va kompaniyaga qo‘shilgan yillarini ko‘rsatmoqda

Hozircha xodimlar haqidagi ma'lumotlar bizga foydali emas va veb-saytda hech qanday xavfsizlik zaifliklari yoki muammolar topa olmadik. Endi veb-serverda yashirin kataloglar mavjudligini aniqlash uchun web directory enumeration vositasidan foydalanamiz.

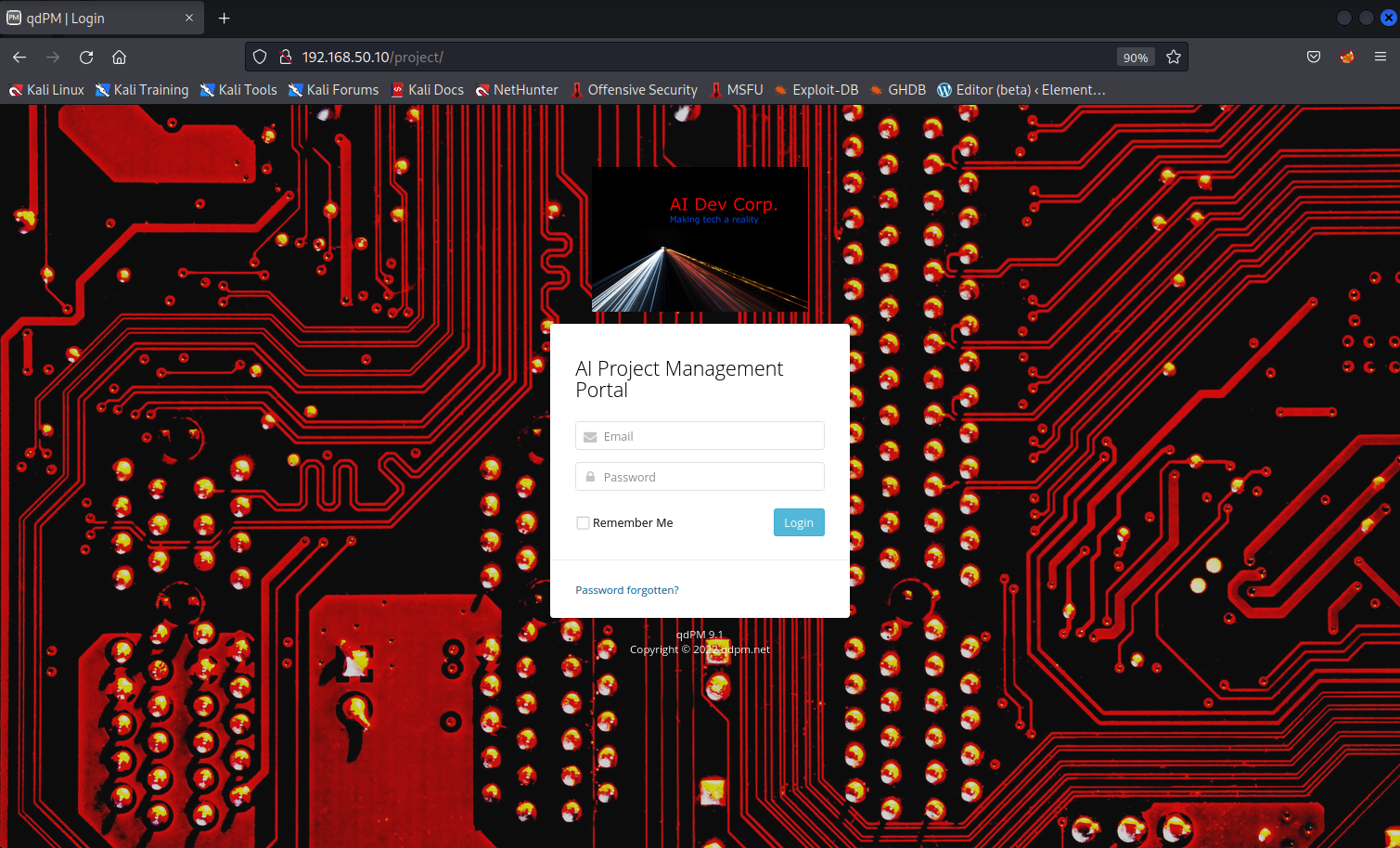

Kataloglarni skan qilishdan so‘ng, saytning project katalogi mavjudligini aniqlaymiz.

8-rasm: Saytda login portali mavjud

Saytda AI Project Management Portal deb nomlangan login portali mavjud. Login oynasi ostida veb-ilovaning nomi va versiyasi — qdPM 9.1 ko‘rsatilgan. Agar biz versiyani bu tarzda topa olmasak, veb-sahifa manba kodini tekshirib ko‘rishimiz ham mumkin.

<div class="copyright">

<a href="<http://qdpm.net>" target="_blank">qdPM 9.1</a> <br /> Copyright © 2022 <a href="<http://qdpm.net>" target="_blank">qdpm.net</a>

</div>

16-listing – Versiya manba kodida ko‘rsatilgan

Veb-ilova va uning versiyasi sahifa manba kodi oxiriga yaqin joylashgan. Qo‘shimcha tekshiruvlar natijasida, bu veb-asoslangan bepul loyihalar boshqaruv dasturi ekanligini aniqlaymiz.1

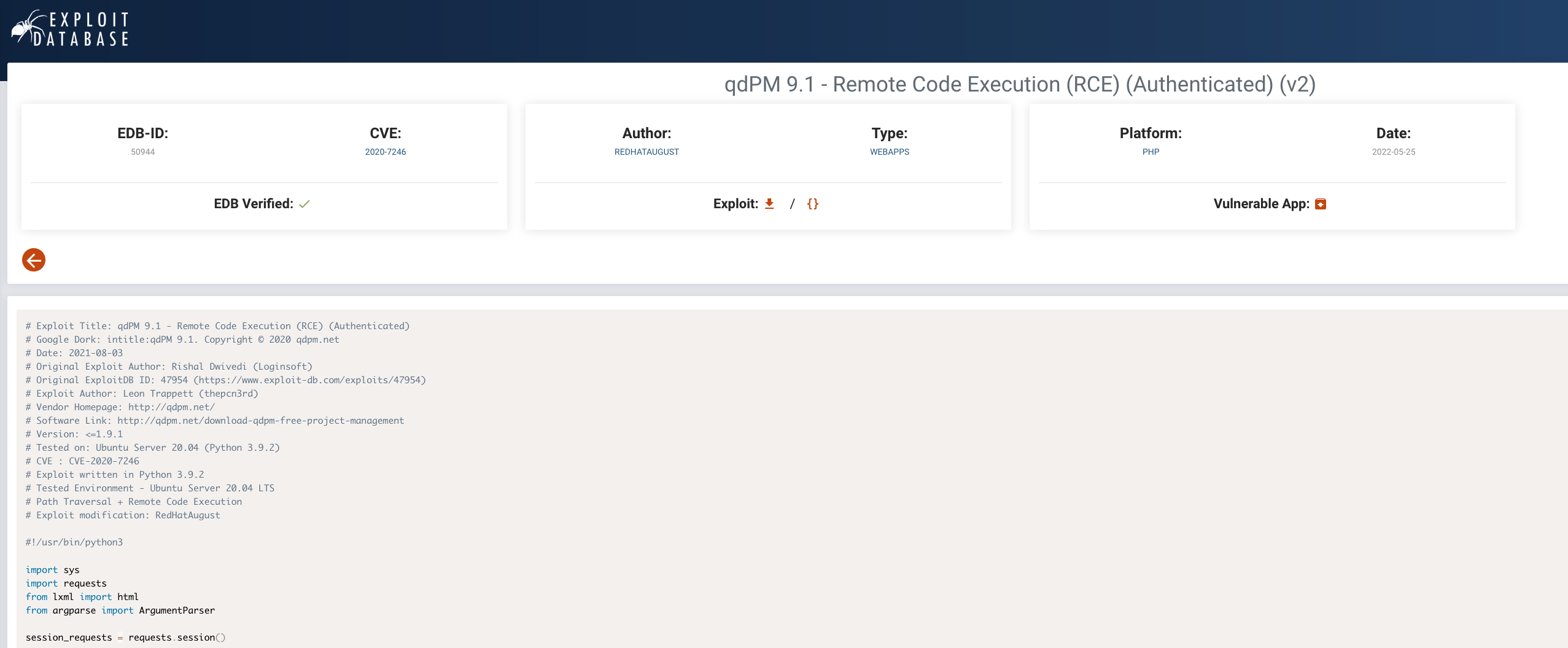

Endi ushbu ma'lumot asosida Exploit DB saytida qdPM 9.1 uchun masofaviy ekspluatatsiya (remote exploit) qidiramiz va bir nechta mos ekspluatlar topamiz.

9-rasm: Ekspluat tafsilotlari ko‘rsatilgan

Eng so‘nggi ekspluatni2 ko‘zdan kechirganimizda, bu ekspluat qidiruv natijamizga juda mos kelishini ko‘ramiz: u tasdiqlangan, masofadan turib ishlatiladi va masofaviy kod bajarishga imkon beradi. Biz ekspluatni bajarishdan oldin uning ishlash mexanizmini ko‘rib chiqamiz.

Ekspluat foydalanuvchi nomi va parol ni talab qiladi. Login sahifasining foydalanuvchi maydoni e-mail manzil ekanini aniqlaymiz. Biz bir nechta e-mail manzillarni topgan edik, lekin parollarni topa olmadik. Agar bizda ishlaydigan credential'lar bo‘lsa, ekspluat web-shell yuklab, nishon serverda komanda bajarishga imkon beradi.

Parol olishning boshqa usuli — sayt ma'lumotlari asosida wordlist generator yordamida parollar ro‘yxatini yaratish va uni sinab ko‘rishdir.

Dictionary attack yordamida va topilgan to‘rtta e-mail manzil yordamida biz quyidagi credential'ni aniqlaymiz: